#AWS Certified Developer Associate

103. VPC 기초 - 섹션 소개

Virtual Private Cloud

Certified Solutions Architect Associate 합격을 위해 잘 알아야 함

104. VPC , 서브넷, IGW 및 NAT

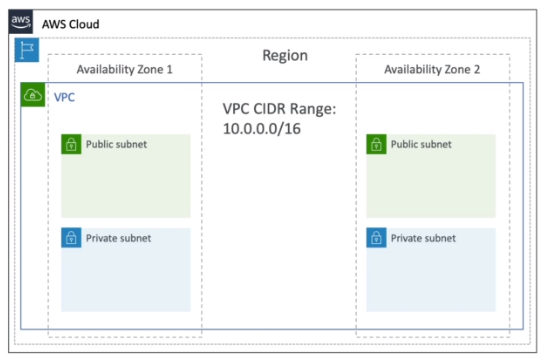

VPC - Virtual Private Cloud - AWS 클라우드에 있는 사설 네트워크를 의미함

- 리전 리소스 (2개 리전이면 2개 vpc 가 생성됨)

- 퍼블릭 서브넷 - www 통신 가능

- 프라이빗(사설) 서브넷 - www 통신 불가

- VPC 내 라우팅 테이블 설정 가능

1 리전 안에는 1개 vpc 가 있고

각 가용 영역(AZ) 마다 각각의 퍼블릭-프라이빗 서브넷이 존재함

- Internet Gateway & NAT Gateway

internet gateway - 서브넷에 있는 인스턴스가 인터넷에 연결되도록 지원함

- 퍼블릭 서브넷은 인터넷 게이트웨이로 직접 라우팅 된다.

NAT Gateway (AWS-managed) & NAT Instance (self-managed) - 사설 서브넷이 인터넷과 통신하도록 지원함, 외부에서는 이 서브넷으로 접근할 수 없게해줌

- 비공개를 유지한 채 인터넷에 접근할 수 있게 해줌

105. NACL, SG, VPC Flow Logs

NACL(Network ACL)

- 서브넷에 들어오고 나가는 트래픽을 제어하는 방화벽

- 어떤 규칙(트래픽)을 허용하거나 거부할 수 있음

- 규칙은 오직 ip 로만 제어할 수 있음

- 기본적으로 ec2 에도 적용되어있으나 모두 허용되어있어서 이전에는 따로 설정하지 않았음

SG(Securiy Groups)

- 허용 규칙(ALLOW rules) 만 존재함

- 다른건 이전에 배운 보안그룹과 동일함

->

보안그룹 / ACL

보안그룹은 인스턴스 또는 ENI 레벨 / ACL 은 서브넷 레벨

보안그룹은 허용 규칙만 존재 / 규칙을 허용하거나 거부할 수 있음

보안그룹은 상태유지 이기 때문에 반환되는 트래픽은 규칙에 상관없이 자동으로 허용됨 / 네트워크에 들어오고 나가는 것을 직접 허용함

VPC Flow Logs

인터페이스로 가는 모든 IP 주소 관련 모든 정보를 캡처

네트워크가 vpc를 통과할 때마다 플로우 로그에 기록됨

- VPC Flow Logs

- subnet Flow Logs

- ENI(Elastic Network Interface) Flow Logs

연결 문제를 모니터링하고 해결할 때 도움 됨

VPC Flow Logs 는 AWS S3 혹은 CloudWatch Logs 에 보내서 저장할 수 있다

106. VPC 피어링, 엔드포인트, VPN, DX

- VPC peering

2개의 다른 VPC 를 같은 네트워크에 있는 것처럼 묶어주는 역할

피어링 시 각 VPC에 정의된 ip범위(CIDR)가 겹치지 않는지 확인해야 함

vpc 피어링은 전이되지 않기 때문에 통신할 VPC 마다 설정해야 함

(EX. 만약 A-B 가 피어링 되고 A-C 가 피어링되었다면 B-C 간은 통신이 되지 않는다. -> 피어링이 전이되지 않는다)

- VPC Endpoints

엔드 포인트는 사설 네트워크를 이용하여 AWS 서비스를 연결하게 해줌

- 기본적으로 AWS 는 공개 서비스인데 aws서비스에 private 하게 접근하게 해줌

보안 수준을 향상하고 지연 시간을 단축

VPC Endpoint Gateway : S3 & DynamoDB

- s3 와 dynamodb 만 지원

- vpc 안의 인스턴스는 vpc endpoint gateway 를 통해 인터넷을 통하지 않고 비공개로 s3 와 dynamodb 에 접근할 수 있다

VPC Endpoint Interface : 서비스의 나머지 부분, 사용자의 VPC 에서만 사용됨

- VPC Endpoint Interface (ENI) 를 통해 CloudWatch 에 비공개로 접근할 수 있음

- site to site VPN

온프레미스 VPN 장치를 AWS에 연결함

연결은 자동으로 암호화 됨

인터넷에 공개 연결됨

- DX (Direct Connect)

온프레미스 DC 와 VPC 를 연결하기 위해 사용됨

DX의 경우 물리적으로 연결됨

비공개 연결을 위해 공개된 인터넷을 통하지 않아(사설 네트워크) 안전하고 빠름

VPC와의 비공개 회선이기 때문에 설정하는데 적어도 한달 이상이 걸림

->

site to site VPN or DX 사용 시 VPC 엔드포인트에 접근할 수 없음

107. VPC 치트 시트 및 마무리 코멘트

개념만 잡고 가면 되는 section인듯 함

108. 3계층 아키텍처

유저가 데이터 셋까지 도달하게 되는 3계층 서브넷에 배치된 서비스들의 다이어그램

LAMP Stack on EC2

Linux - Apache - MySQL - PHP

+ Redis / Memcached(ElastiCache) 로 캐싱 기술 추가 가능

끝!

'AWS > AWS Certified Developer Associate' 카테고리의 다른 글

| [Udemy][day-23~24] AWS 강의 section 12 : AWS CLI, SDK, IAM 역할 및 정책 (0) | 2022.08.29 |

|---|---|

| [Udemy][day-19~22] AWS 강의 section 11 : Amazon S3 소개 (0) | 2022.08.18 |

| [Udemy][day-14~17] AWS 강의 section 9 : Route 53 (0) | 2022.07.25 |

| [Udemy][day-13] AWS 강의 section 8 : AWS기초: RDS + Aurora + ElasticCashe (0) | 2022.07.23 |

| [Udemy][day-6~12] AWS 강의 section 7 : AWS기초: ELB + ASG (0) | 2022.07.12 |